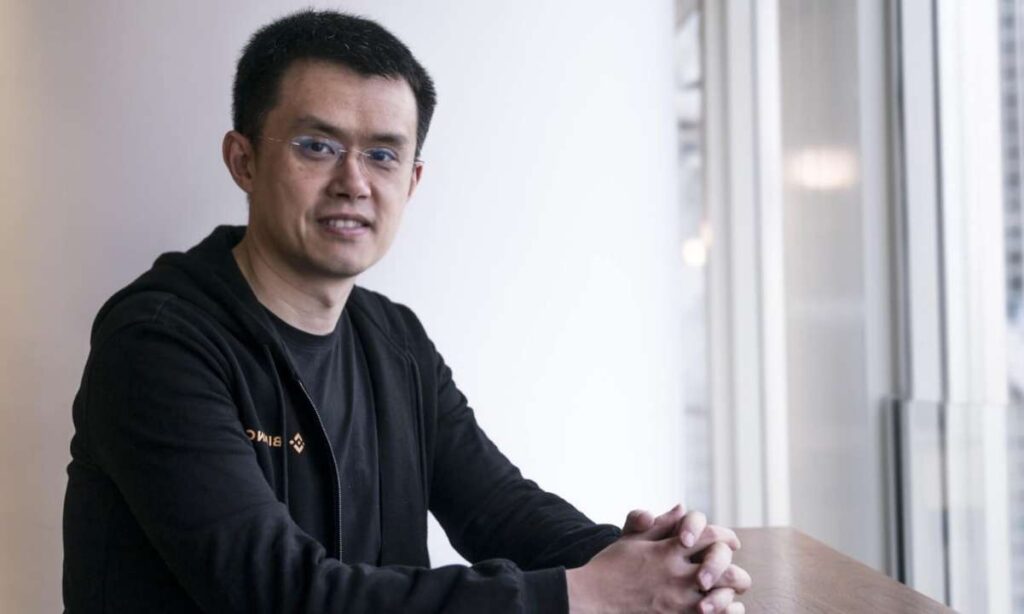

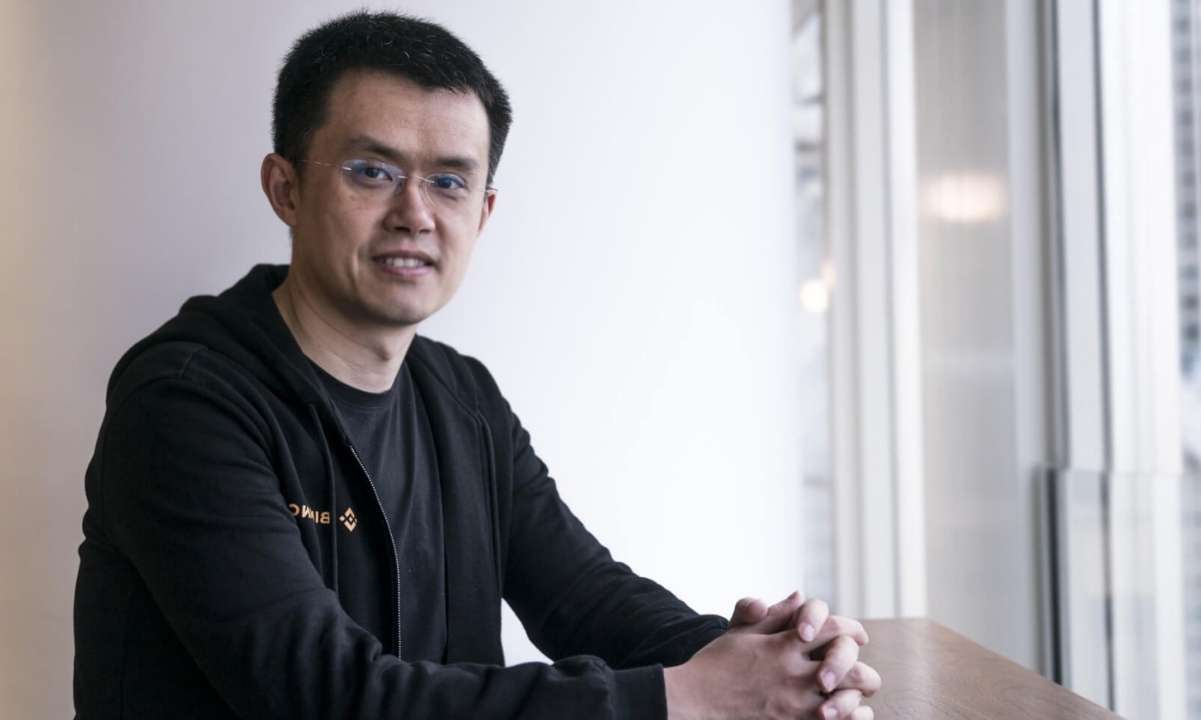

O ex-CEO da Binance, Changpeng Zhao (CZ), criticou a atualização post-mortem da Safe Wallet sobre o hack de bybit, chamando-o de “não tão bom” e levantando preocupações sobre como os atacantes enganaram vários assinantes.

Seus comentários seguem um relatório de auditoria afirmando que a violação resultou de um compromisso da infraestrutura do Safe, e não dos sistemas da bolsa.

Resposta do Safe

Investigações forenses descobriram que as credenciais de carteira segura comprometidas levaram ao bybit de quase US $ 1,5 bilhão explorar. Em um comunicado sobre X na quarta -feira, o fornecedor da Crypto Wallet confirmou as descobertas, afirmando que o hack surgiu de uma “máquina de desenvolvedor de carteira segura comprometida”.

A empresa destacado que os relatórios não identificaram vulnerabilidades em seus contratos inteligentes ou código-fonte front-end. Ele também anunciou que havia reconstruído e reconfigurado totalmente sua infraestrutura e mudou todas as credenciais, garantindo que o vetor de ataque fosse “totalmente eliminado”.

No entanto, Cz criticado A declaração, dizendo:

“Esta atualização do Safe não é tão boa. Ele usa linguagem vaga para escovar os problemas. Tenho mais perguntas do que respostas depois de lê -lo. ”

Ele questionou o que “comprometendo uma máquina de desenvolvedor {Wallet} segura” significava e como o ataque aconteceu, perguntando se estava envolvido em engenharia social ou um vírus. Ele também perguntou como a máquina de desenvolvedor tinha acesso a uma conta operada por bybit e se o código foi implantado diretamente na produção.

Foram levantadas outras preocupações sobre como os atacantes ignoraram a verificação do livro, se a assinatura cega estava envolvida ou se os signatários não conseguiram verificar corretamente.

O relatório e atualizações

Em 26 de fevereiro, bybit lançado Uma auditoria forense realizada por Sygnia e Verichains sobre o ataque. A auditoria revelou que as credenciais do desenvolvedor seguro haviam sido comprometidas, dando aos hackers acesso à infraestrutura da carteira, o que levou os signatários a serem enganados para aprovar uma transação maliciosa.

Segundo o relatório, o exploração foi realizado usando o “código JavaScript malicioso” que havia sido injetado no sistema de serviços da Amazon da Amazon da Safe dois dias antes. O script foi ativado somente quando as transações vieram de endereços de contrato específicos, incluindo o contrato multi-sig da Bybit e outro endereço suspeito de pertencer ao criminoso.

Apenas dois minutos após o hack, os atacantes removeram o código malicioso do sistema do Safe e desapareceram. Especialistas forenses e a empresa também confirmaram que a infraestrutura do Bybit não estava comprometida.

Desde o incidente, o bybit tem emprestado 40.000 ETH da Bitget para atender às demandas de retirada, que foram reembolsadas desde então. A empresa também tem restaurado Suas reservas por meio de empréstimos, compras de ativos e depósitos de baleias, garantindo 446.870 ETH no valor de US $ 1,23 bilhão. CEO Ben Zhou confirmado que a troca agora tem 100% de apoio para ativos do cliente.

Binance grátis US $ 600 (exclusivo de Cryptopotato): Use este link Para registrar uma nova conta e receber uma oferta de boas -vindas exclusiva de US $ 600 no Binance (detalhes completos).

Oferta limitada para leitores de Cryptopotato no Bybit: Use este link Para se registrar e abrir uma posição gratuita de US $ 500 em qualquer moeda!